Securify Scanの中の人に聞いてみた! 〜脆弱性診断の重要性〜

- インタビュー

- セキュリティ

「脆弱性診断」「セキュリティ診断」と聞いてどのようなイメージを持たれているでしょうか。必要だけど難しそう、費用も日数もかかりそう、規模の大きい組織には必要だけど自分には関係ないと感じる方も多いのではないでしょうか?

今回はSREおよびセキュリティのプロフェッショナル集団である株式会社スリーシェイクの鈴木さんに脆弱性診断の重要性と、社内で手軽にセキュリティ診断ができるツールについてお話をうかがいました。

株式会社スリーシェイク 鈴木さん

Incubation事業部

Securify Scanチーム マネージャー

情報資産管理マガジン事務局(以下、事務局):本日はよろしくお願いします。初めに、鈴木さんご自身のことについて少し教えてください。スリーシェイクへはいつからジョインされたのでしょうか。

鈴木マネージャー(株式会社スリーシェイク。以下、鈴木):2021年の夏からですね。ベータ版リリース(※事務局注:2021年12月)の1ヶ月前から今の立場でやっています。その前はアプリケーションエンジニアとしてキャリアをスタートし、PLやPM、AIの提案など幅広く経験してきました。

事務局:アプリケーションに強いのは過去に業務を経験されていたからなのですね。

鈴木:はい、幅広く何でもやっていました。逆に、セキュリティについては未経験のままでした。

自分達のペースでできる脆弱性診断が欲しかった

事務局:脆弱性診断のサービスを作ったきっかけを教えてください。

鈴木:はい、いくつかあるのですが、まず、お客様サイドからの視点で言うと、脆弱性診断をやろうとすると、外部のセキュリティベンダーに都度お願いする形になり、費用がかかったり、システムを止めたりの日程調節をする必要が出てきます。最大の課題が「自分達のペースでできない」という点なのです。

そして、事業をしている側からの視点で言うと、これはセキュリティ分野の特徴かもしれませんが、「期末に一気に」診断を依頼されることがありまして。予算消化の関係でしょうね。短期間にお客様からの申し込みが集中してしまうと、事業側としても負荷が高まってしまうというのが課題でした。

この辺りがなんとかならないかと考えた結果、「Securify Scan」のサービスが生まれました。

セキュリティの知識がなくても使える

事務局:Securify Scanのサービスについて教えてください。2022年9月1日の正式リリースから1ヶ月少し経っていますが、反応はいかがでしょうか?

鈴木:ベータ版の時から100社程度導入いただいており、正式リリース後も引き続き順調にお使いいただいています。

事務局:メインターゲットとしてはどの辺りを考えていらっしゃいますか?

鈴木:Securify Scanのメインターゲットはベンチャー企業や、自社内でサイクルの早い開発を行っているような中小企業です。

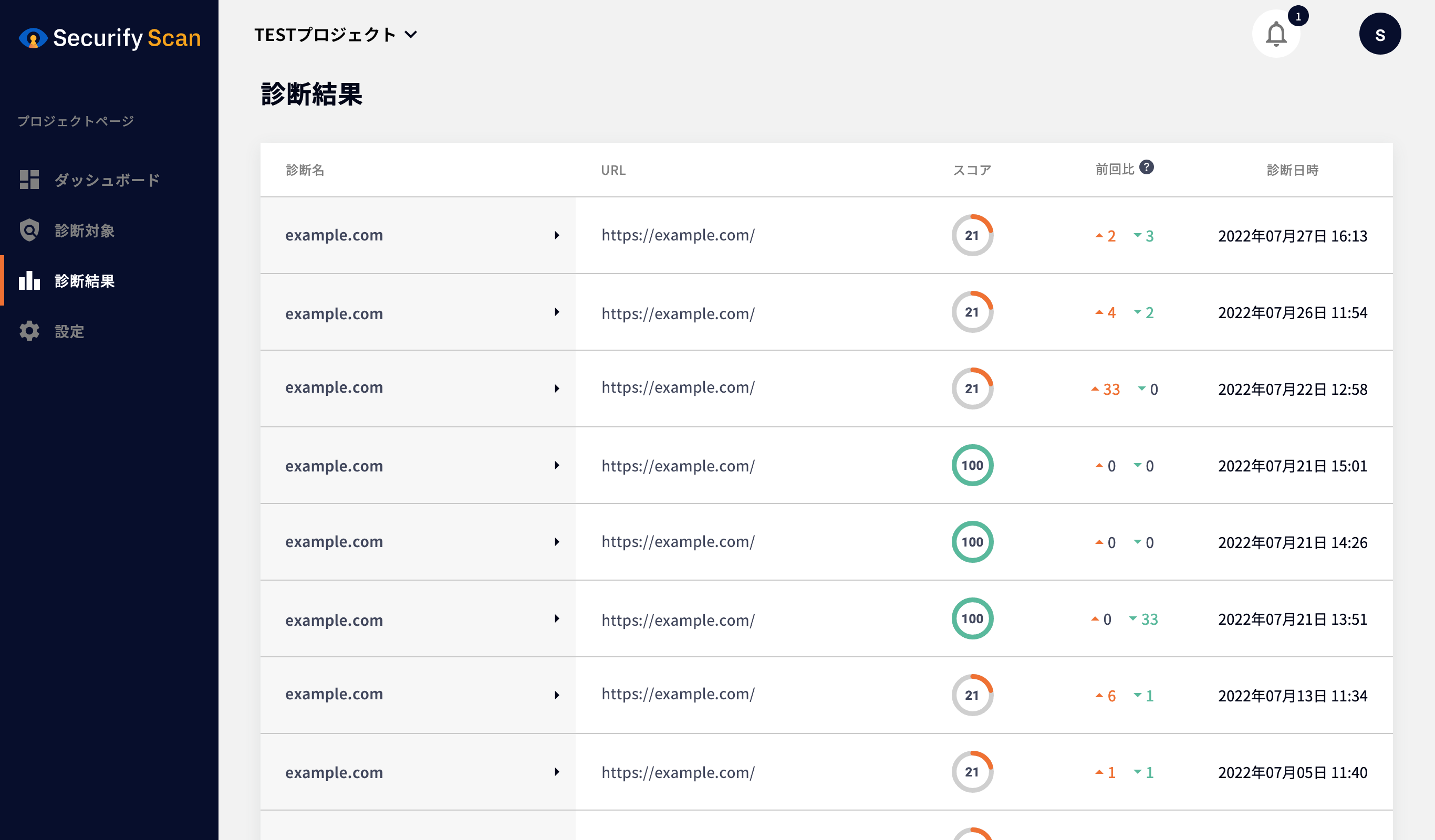

事務局:事務局でもサービスを使わせてもらいました。脆弱性診断というともっと難しいイメージがありましたが、UI、画面が非常にわかりやすいですね。

マニュアルも特に必要なくサクサクと操作できるので驚きました。また、検査結果にはどこをどう修正すれば良いかの提案もあり、たいへん便利でした。

鈴木:はい、我々が考える一つのコンセプトは「使用の際、前提となる知識がいかに少なくなるか」なんです。セキュリティの知識がないと理解できないものは作りたくなかったので。あとは導入しやすい価格ですね。

事務局:その「費用感」についてなんとなくお知らせいただくことは?

鈴木:その辺は驚いて欲しいので、あえて秘密にしています(笑)ぜひお問合せください。

潤沢な検査項目

事務局:例えばの話ですが、身近なところで言うとウイルス対策ソフトはどんどんとバージョンアップされているので頻繁な更新が必要ですよね。脆弱性診断のツールの場合はどのくらいのスパンでアップデートしているでしょうか?

鈴木:Securify Scanは3週間に1回リリースをしています。アップデートの頻度としては早い方だと思います。CVEの検査項目をどんどん追加しており、毎回100前後の項目が新しい検査項目として入っています。

現時点で、全体としては概ね1,300くらいの検査項目があります。

開発が続く限り脆弱性は発生し続ける

鈴木:一概には言えませんが、内部的な視点で言うと、Webシステムなどの場合は「1回作って終わり」でなく、開発はどんどん続きますよね?

その度に脆弱性のリスクは高まっていると言えます。なので、そこに対して脆弱性診断をかける必要が出てきます。

外部的な視点で言うと、パッケージの更新はどんどん入っていくのでそこに脆弱性が発生する可能性があります。だから脆弱性診断をし続けてモニタリングする必要が出てきます。

本当に新しい攻撃手法というのも出てはきますが、それよりもバージョンアップをしたことで発生する脆弱性や、今まで検知されなかった脆弱性などのほうが可能性としては高いです。

なので、脆弱性診断を1回やって終わりでなく、定期的にスキャンし続けるのが最も望ましい方法です。

また、セキュリティ概論的な話だと「スキャンすればいいよね」ではないんですね。下層防御が必要です。そもそも、「守るべき情報資産が何で、それがどこにあって、侵されると何が起きるか」のリスクアセスメントが必要です。絶対に守らなくてはならない範囲を決めておくことが大切だと思っています。

今後のロードマップ

事務局:サービスは正式リリースしたばかりですが、今後のサービス展開について教えていただけますか。

鈴木:3年後・5年後のイメージとしては、「いかに手動診断に近づけるか」という課題があります。ツールという領域を手動診断に近づけたいんです。 具体的に言うと、

- クローラーの強化

クローリングが回らないと診断対象が洗い出せないので、その辺りを強化したいです。 - 認証方法のブラッシュアップ

Securify Scanは認証が必要なサイトの診断にも対応しているのですが、今は2種類の認証方法しかないのでその辺りを改善したいです。 - OpenAPIでバックエンドのみの診断ができるようにしたい。

- 権限別の診断機能を搭載

「Aのサイトは管理者しか見えないはずなのに一般ユーザも見える」ような診断をできるようにしたい。

このような感じでしょうか。ビジネスロジックを検査するような内容も詰め込めれば良いなと思っています。これらの機能については、既存のお客様にヒアリングをしつつ模索しています。

事務局:今後のアップデートが楽しみですね。本日はありがとうございました!

Securify Scanサービス概要

ニュースリリース:https://prtimes.jp/main/html/rd/p/000000061.000024873.html

Securify Scanは、診断対象を登録するとクラウド上で脆弱性診断を実施し、診断結果一覧と改善方法を分かりやすく提示するサービスです。開発、リリーススピードを落とさず、手軽に社内でセキュリティ診断を実施できるツールとして開発いたしました。

- わかりやすいシンプルなインターフェースで、セキュリティエンジニアでなくても、直感的に診断を実施・管理することが可能です。

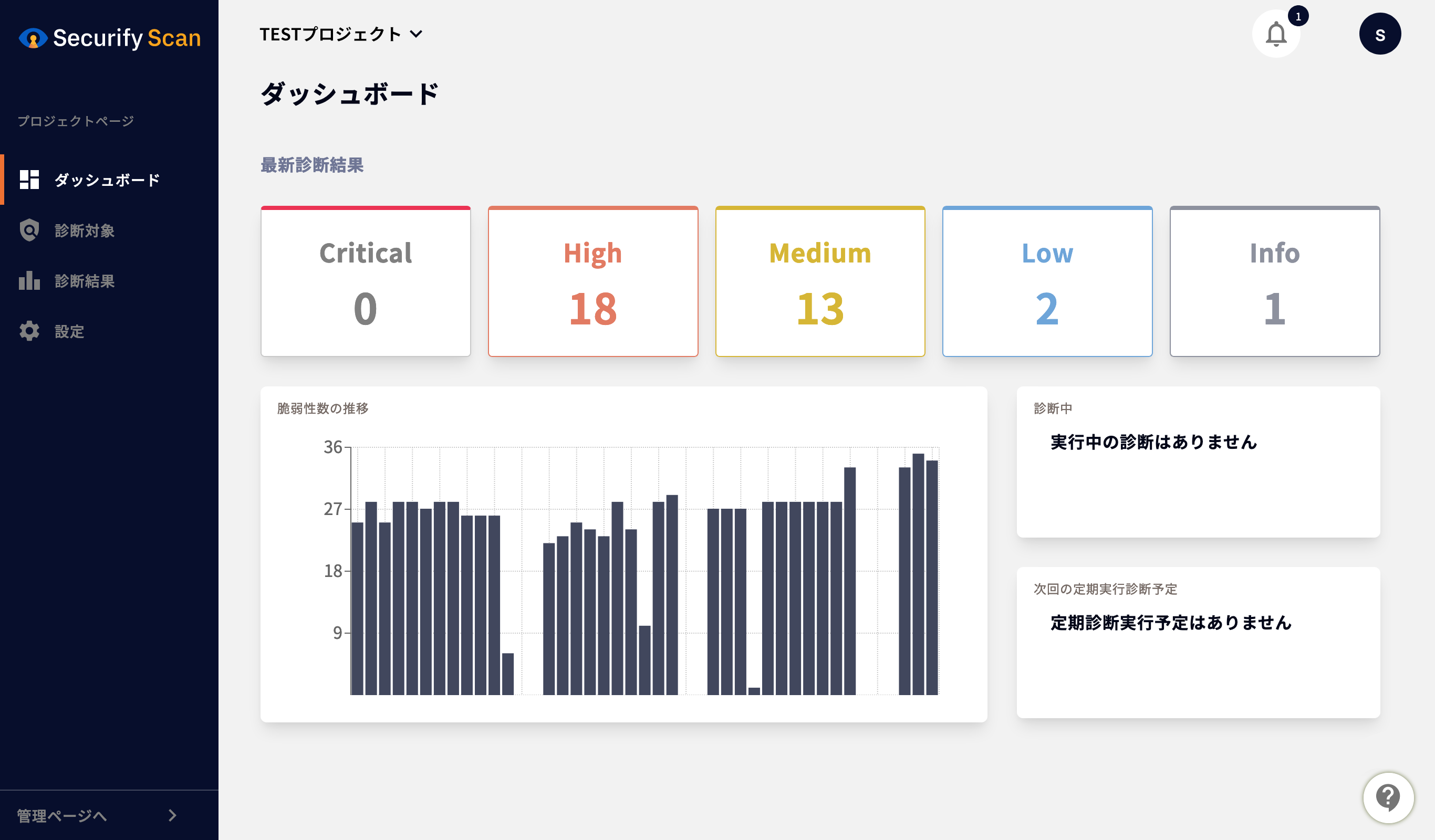

- 最新の診断結果や、診断の状況、発見された脆弱性の推移など、現在のステータスを直感的に把握できます。

- 診断結果をスコア表示して、セキュリティレベルを可視化します。

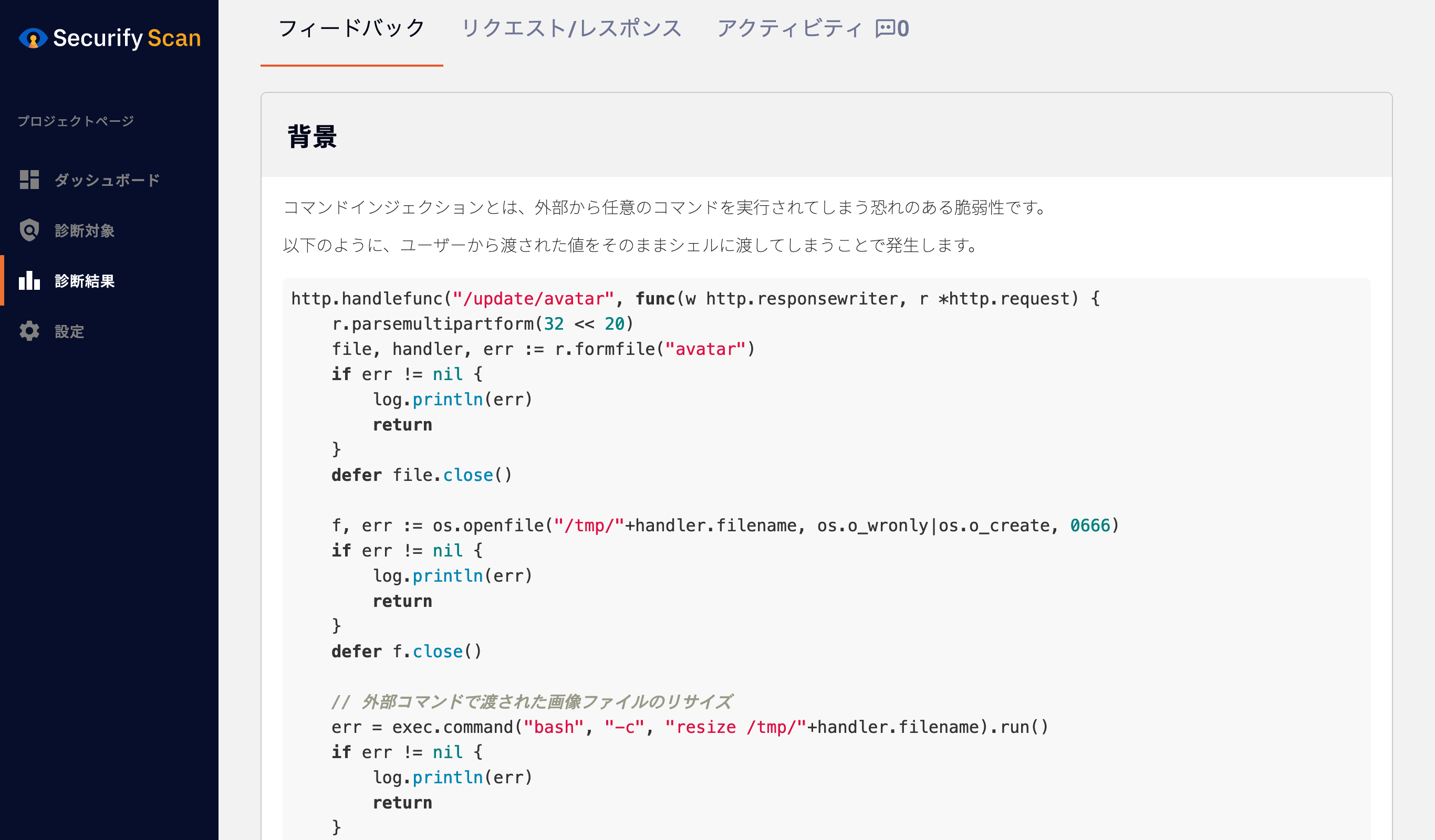

- 脆弱性の概要解説、該当箇所の修正方法の提案、トリアージに必要な情報を提供します。

編集後記

「新しい攻撃手法より、実は身近なところに潜んでいる数多くの脆弱性の方が脅威」

これが意外だったという方もいるのではないでしょうか?

開発中のテストのような気軽さで定期的なセキュリティスキャンが受けられると、エラーだけでなく脆弱性も取り除けて、より一層堅牢で効率的なシステム開発が実現できそうですね。

そして、「漠然と全ての情報を守るのではなく、守るべき情報資産をあらかじめ決めておく」の一言。われわれ事務局が日頃から伝えたいと思っている内容を見事に言い表されており、お話を聞きながら思わず首をウンウンと縦に振ってしまいました。

鈴木さんのお話で、セキュリティに対するイメージが身近で洗練されたものとなりました。この記事をきっかけに皆さんにも脆弱性診断を身近に感じていただければと思います。